【Глава 7】Настройка Xray на сервере

7.1 Познать многое, усвоить нужное; копить постепенно, тратить осмотрительно

Во время написания этого руководства один знакомый в шутку заметил: "Твое руководство уже 6 глав публикуется, а до Xray всё никак не дойдёт. Кто не знает, подумает, что это руководство "Создание сайта с нуля". (И ведь не поспоришь! 😂)

На самом деле такая структура — результат моего осознанного решения. Ведь только заложив прочный фундамент, можно в дальнейшем двигаться вперёд семимильными шагами. Я видел в чатах много новичков, которые не могут правильно использовать даже nano, не говоря уже о WinSCP. Из-за этого их config.json, написанные вручную на удалённом сервере, пестрят ошибками, а поиск и исправление этих ошибок превращается в мучение.

WARNING

Пройдя первые 6 глав, мы вместе с вами преодолели несколько важных этапов: освоили базовые операции Linux, научились удалённо управлять VPS, разобрались с установкой веб-сервера, управлением доменными именами, получением SSL-сертификатов. Оглядываясь назад, разве всё это кажется таким уж сложным? Теперь, имея такой солидный багаж знаний, мы подойдём к установке и настройке Xray с чувством лёгкости и уверенности, ведь всё уже готово!

Дальнейшие шаги предельно просты:

- Установка

- Настройка (например, установка TLS-сертификата, настройка

config.json) - Запуск

- Оптимизация (например, обновление ядра, включение

bbr, автоматическое перенаправлениеhttp-запросов наhttpsи т. д.)

7.2 Установка Xray

Xray основан на проекте с открытым исходным кодом xray-core (лицензия MPL 2.0). Запущенный на сервере, скомпилированный бинарный файл этого проекта, работает как серверная часть Xray; запущенный на локальном компьютере, он становится клиентской частью. Основное различие заключается в конфигурации.

Для установки воспользуемся официальным скриптом. Он предлагает несколько вариантов установки. Вы можете ознакомиться с ними в репозитории скриптов. В данном руководстве мы будем использовать установку от имени непривилегированного пользователя.

На момент написания руководства в скрипте есть небольшая ошибка при установке от имени непривилегированного пользователя, поэтому мы выполним эти шаги вручную. Заодно рассмотрим команду удаления файлов в Linux.

Базовые команды Linux:

Номер Команда Описание cmd-14rmУдаление файлов Скачиваем установочный скрипт:

shellwget https://github.com/XTLS/Xray-install/raw/main/install-release.sh1Запускаем установку:

shellsudo bash install-release.sh1После завершения установки удаляем скрипт:

shellrm ~/install-release.sh1WARNING

При использовании команды

rmдля удаления файлов по умолчанию подразумевается удаление файлов в текущей директории. Однако я всё же указал полный путь:~/install-release.sh. Это моя привычка, которая повышает безопасность при использованииrm. Думаю, вы слышали истории про "программиста, который удалил базу данных и сбежал". 😉Весь процесс показан на гифке:

7.3 Установка TLS-сертификата для Xray

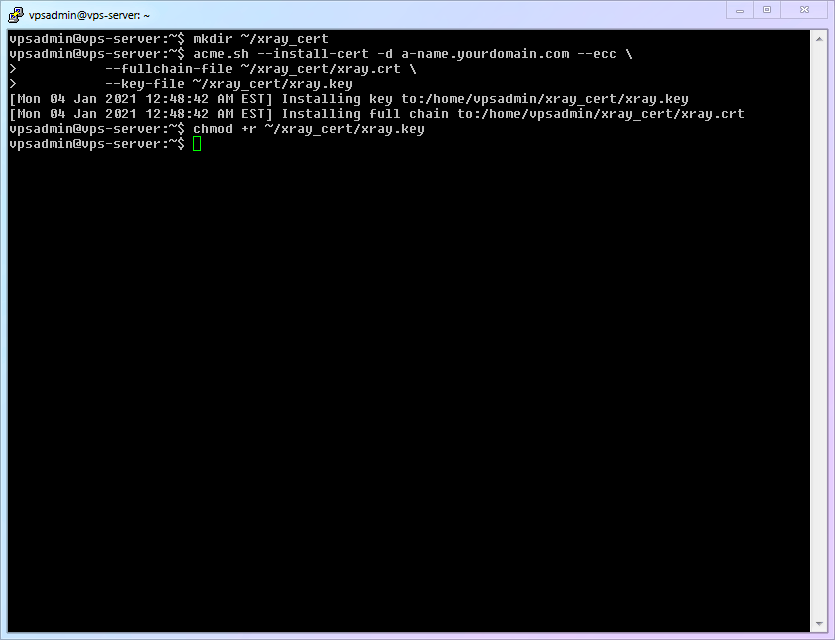

Хотя мы уже получили TLS-сертификат, согласно официальной документации acme.sh, не рекомендуется использовать полученные файлы сертификата напрямую. Правильный способ — использовать команду --install-cert для установки сертификата для нужного приложения. Давайте установим сертификат для xray-core.

Чтобы избежать проблем с правами доступа при работе от имени непривилегированного пользователя, создадим папку для сертификатов в домашней директории пользователя

vpsadmin:shellmkdir ~/xray_cert1Используем команду

--install-certизacme.shдля установки (копирования) файлов сертификата:shellacme.sh --install-cert -d sub.yourdomain.com --ecc \ --fullchain-file ~/xray_cert/xray.crt \ --key-file ~/xray_cert/xray.key1

2

3По умолчанию файл

xray.keyнедоступен для чтения другим пользователям, поэтому нужно выдать права на чтение:shellchmod +r ~/xray_cert/xray.key1Процесс довольно простой, поэтому обойдёмся без гифки:

acme.shбудет проверять раз в день и автоматически обновлять сертификаты, срок действия которых истекает менее чем через 30 дней. Xray по умолчанию автоматически перезагружает сертификаты, так что нет необходимости беспокоиться о последующих обновлениях сертификатов.

7.4 Настройка Xray

Для начала можете ознакомиться с примерами конфигурации VLESS. В этом руководстве мы будем использовать официальный пример для настройки максимально простого варианта: один входящий прокси-сервер VLESS + перенаправление с порта 80. Такая конфигурация обеспечит максимальную скорость и необходимый уровень безопасности в большинстве случаев.

Генерируем валидный

UUIDи сохраняем его (грубо говоря,UUID— это уникальный идентификатор, который можно сравнить с отпечатком пальца):shellxray uuid1Создаём файлы и папки для логов:

Базовые команды Linux:

Номер Команда Описание cmd-16touchСоздание пустого файла Создаём папку для логов в домашней директории пользователя

vpsadmin:shellmkdir ~/xray_log1Создаём два файла для логов (логи доступа и логи ошибок):

shelltouch ~/xray_log/access.log && touch ~/xray_log/error.log1WARNING

Это не стандартное расположение файлов логов

Xray. Мы используем его, чтобы избежать проблем с правами доступа, которые могут возникнуть у новичков. Когда разберётесь, рекомендуется использовать стандартные пути:/var/log/xray/access.logи/var/log/xray/error.log.По умолчанию Xray запускается от имени пользователя

nobody, поэтому нужно дать другим пользователям права на запись в файлы логов (*.log— это все файлы с расширениемlog. Здесь проявляются преимущества использования командной строки):shellchmod a+w ~/xray_log/*.log1

Создаём файл конфигурации

Xrayс помощьюnano:shellsudo nano /usr/local/etc/xray/config.json1Копируем в него следующий код и вставляем сгенерированный ранее

UUIDв строку 61:"id": "",(должно получиться что-то вроде"id": "uuiduuid-uuid-uuid-uuid-uuiduuiduuid"). В этом файле конфигурации я добавил свои комментарии, чтобы вам было проще понять, за что отвечает каждый модуль.json// ССЫЛКИ: // https://github.com/XTLS/Xray-examples // https://xtls.github.io/config/ // Типичный конфигурационный файл, как для сервера, так и для клиента, состоит из 5 основных частей. Разберём их по полочкам: // ┌─ 1_log Настройки логирования - что и куда писать в лог (чтобы было проще искать ошибки) // ├─ 2_dns Настройки DNS - как выполнять DNS-запросы (защита от DNS-спуфинга, защита от слежки, предотвращение маршрутизации трафика на китайские серверы и т. д.) // ├─ 3_routing Настройки маршрутизации - как обрабатывать трафик (фильтрация рекламы, разделение трафика для разных стран) // ├─ 4_inbounds Настройки входящих подключений - какой трафик может поступать на Xray // └─ 5_outbounds Настройки исходящих подключений - куда направлять трафик, исходящий от Xray { // 1_Настройки логирования "log": { "loglevel": "warning", // Уровень детализации логов: "none", "error", "warning", "info", "debug" (от меньшего к большему) "access": "/home/vpsadmin/xray_log/access.log", // Файл для записи логов доступа "error": "/home/vpsadmin/xray_log/error.log" // Файл для записи логов ошибок }, // 2_Настройки DNS "dns": { "servers": [ "https+local://1.1.1.1/dns-query", // Используем DoH-сервер 1.1.1.1 в первую очередь. Это снижает скорость, но защищает от слежки со стороны интернет-провайдера "localhost" ] }, // 3_Настройки маршрутизации "routing": { "domainStrategy": "IPIfNonMatch", "rules": [ // 3.1 Предотвращение проблем с локальной маршрутизацией: атаки на внутреннюю сеть, неправильная обработка локальных адресов и т. д. { "ip": [ "geoip:private" // Условие: адреса из списка "private" в файле geoip (локальные адреса) ], "outboundTag": "block" // Действие: отправить трафик на исходящее подключение "block" (блокировка) }, { // 3.2 Предотвращение прямого подключения к китайским серверам "ip": ["geoip:cn"], "outboundTag": "block" }, // 3.3 Блокировка рекламы { "domain": [ "geosite:category-ads-all" // Условие: домены из списка "category-ads-all" в файле geosite (рекламные домены) ], "outboundTag": "block" // Действие: отправить трафик на исходящее подключение "block" (блокировка) } ] }, // 4_Настройки входящих подключений // 4.1 Здесь указан только один простейший входящий прокси-сервер vless+xtls, так как это самый производительный режим Xray. При необходимости вы можете добавить другие прокси-серверы, используя этот шаблон. "inbounds": [ { "port": 443, "protocol": "vless", "settings": { "clients": [ { "id": "", // Укажите свой UUID "flow": "xtls-rprx-vision", "level": 0, "email": "vpsadmin@yourdomain.com" } ], "decryption": "none", "fallbacks": [ { "dest": 80 // Перенаправлять на порт 80 по умолчанию } ] }, "streamSettings": { "network": "tcp", "security": "tls", "tlsSettings": { "alpn": "http/1.1", "certificates": [ { "certificateFile": "/home/vpsadmin/xray_cert/xray.crt", "keyFile": "/home/vpsadmin/xray_cert/xray.key" } ] } } } ], // 5_Настройки исходящих подключений "outbounds": [ // 5.1 Первое исходящее подключение - это правило по умолчанию. freedom - это прямое подключение (VPS и так находится во внешней сети) { "tag": "direct", "protocol": "freedom" }, // 5.2 Правило блокировки. Протокол blackhole отправляет трафик в никуда (блокирует его) { "tag": "block", "protocol": "blackhole" } ] }1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99Весь процесс показан на гифке:

7.5 Запуск Xray! (и проверка состояния сервиса)

Если вы всё делали по инструкции, то должны были избежать двух самых распространённых ошибок: недостаточно прав для записи в файлы логов и недостаточно прав для чтения файлов сертификата. Так что запуск Xray должен пройти без сучка и задоринки.

Вводим команду и наслаждаемся историческим моментом запуска

Xray!!!shellsudo systemctl start xray1Однако просто выполнить команду

startнедостаточно, чтобы убедиться, что сервисXrayзапущен и работает корректно. Для проверки состояния сервиса используем следующую команду:shellsudo systemctl status xray1Видите надпись зелёного цвета

active (running)? Это означает, чтоXrayзапущен и работает.Весь процесс показан на гифке:

7.6 Базовое управление сервисами с помощью systemd

Мы уже использовали несколько команд systemctl: start, status, reload. Все эти команды используются для управления сервисами в Linux с помощью системы инициализации systemd. Давайте рассмотрим ещё несколько полезных команд.

Чтобы временно остановить сервис

Xray, используем командуstop:shellsudo systemctl stop xray1Чтобы перезапустить сервис

Xray, используем командуrestart:shellsudo systemctl restart xray1Чтобы запретить автозапуск сервиса

Xrayпосле перезагрузки, используем командуdisable:shellsudo systemctl disable xray1Чтобы разрешить автозапуск сервиса

Xrayпосле перезагрузки, используем командуenable:shellsudo systemctl enable xray1

7.7 Оптимизация сервера: включение BBR

- Что говорят о

BBR

Уверен, что, изучая различные способы обхода блокировок, вы не раз сталкивались с аббревиатурой bbr. В многочисленных блогах её расхваливают на все лады, наделяя чуть ли не магическими свойствами. Существуют также различные модификации, такие как bbrplus, bbr2, магически модифицированный bbr и т. д. Создаётся ощущение, что это какая-то волшебная палочка, которая превращает тыкву в карету, а медленный интернет — в сверхскоростной.

Так что же такое BBR на самом деле? Действительно ли он так хорош? И какую версию использовать?

BBRна самом деле

BBR = Bottleneck Bandwidth and Round-trip propagation time — это алгоритм управления перегрузками для протокола TCP. Проще говоря, это регулировщик дорожного движения для интернет-трафика: когда на дороге нет пробок, каждая машина может двигаться с максимальной скоростью.

Так работает ли он? Как правило, разница между включенным и выключенным BBR заметна (улучшается скорость, стабильность и снижается пинг), поэтому настоятельно рекомендуется включить BBR.

Однако разница между версиями BBR для ядер 4.x и 5.x зачастую не столь существенна и зависит от конкретной ситуации. Решающим фактором, влияющим на качество связи, по-прежнему остаётся качество самого интернет-канала. Поэтому не стоит гнаться за новейшими версиями BBR. Достаточно использовать версию, которая поставляется с вашей версией дистрибутива Linux.

- Действительно ли

bbrplus,bbr2,магически модифицированный bbrи другие версии с крутыми названиями лучше?

Одним словом: нет! Не используйте их! Все эти названия придуманы только для привлечения внимания!

Обновления BBR выпускаются вместе с обновлениями ядра Linux (Kernel). Другими словами, если вы используете относительно новое ядро, то у вас уже будет установлена последняя версия BBR.

А все эти скрипты с крутыми названиями просто скачивают и устанавливают предварительные версии ядра (или даже модифицированные сторонними разработчиками версии) с более новыми версиями BBR.

Стабильность ядра — это основа стабильной работы сервера. Незначительное повышение производительности, которое могут дать тестовые версии BBR, не стоит того, чтобы рисковать стабильностью сервера. Используйте последнюю версию ядра, которая поддерживается вашим дистрибутивом Linux. Это обеспечит максимальную стабильность и совместимость вашего сервера.

WARNING

Так называемое "преимущество" модифицированных версий bbr очень недолговечно. Например, многие скрипты bbrplus до сих пор устанавливают ядро версии 4.19, поскольку не обновлялись уже несколько лет. А ведь на дворе уже эпоха Debian 11 с ядром 5.10! То есть, если в январе 2018 года этот скрипт, возможно, и давал какое-то преимущество, то уже к октябрю 2018 года, когда вышла стабильная версия ядра 4.19, он потерял всякий смысл. А сейчас его использование и вовсе можно назвать даунгрейдом.

- Какой алгоритм управления очередями использовать:

fq,fq_codel,fq_pie,cakeили какой-то другой?

Одним словом: если не знаете, что выбрать, оставьте fq. Этого достаточно, и это не ухудшит качество связи.

- Стоит ли использовать "ускорители" типа 锐速, Finalspeed, LotServer?

Одним словом: нет! Забудьте о них, как о страшном сне!

Единственная проблема, которую они решают, — это проблема потери пакетов. Если проводить аналогию, то представьте, что вам нужно отправить груз, но машина, которая его везёт, иногда ломается по дороге (теряются пакеты). Эти "ускорители" просто отправляют три одинаковых груза на трёх машинах одновременно. Даже если две машины сломаются, третья всё равно доставит груз. Конечно, если на дороге будет много ваших машин, то вы будете создавать помехи другим участникам движения. Но и они будут создавать помехи вам. А поскольку пропускная способность канала ограничена, то в итоге все будут стоять в пробке.

WARNING

Эти "ускорители" не оптимизируют алгоритмы и не увеличивают скорость соединения. В большинстве своём это просто увеличители количества отправляемых пакетов. Для каналов с очень высокими потерями пакетов они могут дать незначительный эффект, но для хороших каналов с низкими потерями пакетов они бесполезны и даже вредны, поскольку увеличивают расход трафика. Это создаёт ненужную нагрузку на сервер и на каналы других пользователей.

Если у вас действительно плохой канал с высокими потерями пакетов, то единственное правильное решение — сменить провайдера.

- Я так подробно остановился на

BBR, потому что вокруг него слишком много мифов и откровенной дезинформации, нацеленной на новичков. Надеюсь, теперь у вас есть чёткое представление о том, что такоеBBRи как он работает. А теперь давайте установим последнюю версию ядра Debian и включимBBR! (Это действительно просто)Добавляем репозиторий

backportsв Debian 10, чтобы получить доступ к более новым версиям пакетов:shellsudo nano /etc/apt/sources.list1WARNING

В Debian 10 можно без проблем использовать файл

/etc/apt/sources.list. Однако, если вы используете другой дистрибутив Linux или не устанавливали систему с нуля по этой инструкции, то рекомендуется создать папку/etc/apt/sources.list.d/и добавлять свои файлы конфигурации в неё, например,/etc/apt/sources.list.d/vpsadmin.list. Это обеспечит совместимость с другими дистрибутивами и предотвратит потерю настроек при случайном перезаписывании файла/etc/apt/sources.list.Добавляем следующую строку в конец файла и сохраняем его:

deb http://archive.debian.org/debian buster-backports main1Обновляем список доступных пакетов, ищем последнюю версию ядра Debian и устанавливаем её. Устанавливайте версию ядра, которая подходит для вашей архитектуры (в данном руководстве мы используем

amd64):shellsudo apt update && sudo apt -t buster-backports install linux-image-amd641WARNING

Если ваш VPS поддерживает это, вы можете попробовать установить специальное ядро для облачных серверов

linux-image-cloud-amd64. Его преимущества — это меньший размер и меньшее потребление ресурсов. Однако некоторые пользователи сталкивались с проблемами при установке этого ядра на неподдерживаемые системы, вплоть до невозможности загрузки (ядро не определялось).Чтобы не попасть в такую ситуацию, перед установкой этого ядра:

- создайте снапшот системы или

- убедитесь, что у вас есть доступ к

vnc-консоли (и вы знаете, как ей пользоваться)

Редактируем файл конфигурации

sysctl.confи включаемBBR:shellsudo nano /etc/sysctl.conf1WARNING

В Debian 10 можно без проблем использовать файл

/etc/sysctl.conf. Однако, если вы используете другой дистрибутив Linux или не устанавливали систему с нуля по этой инструкции, то рекомендуется создать папку/etc/sysctl.d/и добавлять свои файлы конфигурации в неё, например,/etc/sysctl.d/vpsadmin.conf. Это обеспечит совместимость с другими дистрибутивами, поскольку в некоторых из них, начиная с версииsystemd207, параметры из файла/etc/sysctl.confне читаются. Использование отдельного файла конфигурации также предотвратит потерю настроек при случайном перезаписывании файла/etc/sysctl.conf.Добавляем следующие строки в конец файла:

net.core.default_qdisc=fq net.ipv4.tcp_congestion_control=bbr1

2Перезагружаем VPS, чтобы изменения вступили в силу:

shellsudo reboot1Весь процесс показан на гифке:

TIP

На моём VPS поддерживается специальное ядро для облачных серверов, поэтому на гифке я устанавливаю

linux-image-cloud-amd64. Если вы не уверены, поддерживается ли оно на вашем VPS, то установите обычное ядроlinux-image-amd64, как показано в пункте 3.

Проверяем, что

BBRвключенЧтобы убедиться, что модуль

BBRзагружен, выполните команду:shelllsmod | grep bbr1В результате вы должны увидеть что-то вроде этого:

tcp_bbr1Чтобы убедиться, что алгоритм

fqиспользуется, выполните команду:shelllsmod | grep fq1В результате вы должны увидеть что-то вроде этого:

sch_fq1

7.8 Оптимизация сервера: автоматическое перенаправление HTTP на HTTPS

Ранее мы настроили веб-сервер на порту 80 и получили TLS-сертификат.

Однако, если вы попытаетесь открыть наш сайт по протоколу HTTP, то заметите, что он не перенаправляется автоматически на HTTPS, как это делают большинство сайтов. Другими словами, в нашей текущей конфигурации HTTP (порт 80) и HTTPS (порт 443) — это два совершенно независимых сайта. Чтобы это исправить, нужно внести некоторые изменения.

Открываем файл конфигурации Nginx:

shellsudo nano /etc/nginx/nginx.conf1В настройках сервера, который слушает порт 80, добавляем следующую строку и сохраняем файл (строки

rootиindexможно удалить):return 301 https://$http_host$request_uri;1Добавляем новый сервер, который будет прослушивать локальный порт и отдавать файлы сайта. В данном примере мы будем использовать порт 8080 (вы можете использовать любой другой порт):

server { listen 127.0.0.1:8080; root /home/vpsadmin/www/webpage; index index.html; add_header Strict-Transport-Security "max-age=63072000" always; }1

2

3

4

5

6Перезапускаем Nginx:

shellsudo systemctl restart nginx1Изменяем настройки перенаправления в файле конфигурации Xray, заменив порт 80 на 8080 (находим

"dest": 80и меняем на"dest": 8080):shellsudo nano /usr/local/etc/xray/config.json1Перезапускаем Xray:

shellsudo systemctl restart xray1Весь процесс показан на гифке:

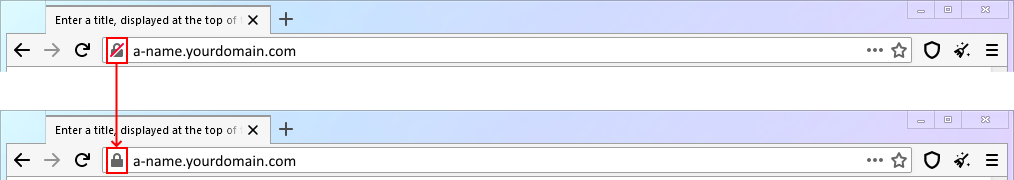

Теперь, если вы попытаетесь открыть сайт по адресу

http://sub.yourdomain.com, он должен автоматически перенаправиться на HTTPS:

7.9 Оптимизация сервера: более гибкая настройка перенаправления

Если вам нужны более гибкие настройки перенаправления, обратитесь к статье «Разбор функции Fallback».

7.10 Ваши успехи

Поздравляю! На этом этапе у вас есть работающий сервер с обходом блокировок и сайт-приманка, который защитит вас от сканирования. Теперь достаточно установить клиентское приложение на ваше устройство — и можно наслаждаться свободным интернетом!

⬛⬛⬛⬛⬛⬛⬛⬜ 87.5%

7.11 Важные исправления

В первоначальной версии руководства был указан неверный путь к файлу конфигурации

Xray(config.json). Если вы настроилиXrayпо старой инструкции, то он не запустится. Приносим извинения за неудобства!- Верный путь:

/usr/local/etc/xray/config.json - Неверный путь:

/usr/local/etc/config.json

Затронутые разделы:

- 7.4 Настройка Xray - 3. Создание файла конфигурации

Xrayс помощьюnano - 7.8 Оптимизация сервера: автоматическое перенаправление HTTP на HTTPS - 6. Изменяем настройки перенаправления в файле конфигурации Xray

- Верный путь:

В первоначальной версии руководства была ошибка в настройках Nginx (неверный путь к папке с файлами сайта). Если вы настроили Nginx по старой инструкции, то сайт не будет работать. Приносим извинения за неудобства!

- Верный путь:

root /home/vpsadmin/www/webpage; - Неверный путь:

root /var/www/website/html

Затронутые разделы:

- 7.8 Оптимизация сервера: автоматическое перенаправление HTTP на HTTPS - 4. Добавляем новый сервер, который будет прослушивать локальный порт и отдавать файлы сайта.

- Верный путь: